docker单机部署GZCTF

前言 这篇文章已经有一年多的时间了,不建议按照这篇文章进行部署,请大家移步:官方文档 最早接触的自建CTF平台就是CTFd,然后在GitHub上面又发现了GZTime大佬开发的GZCTF平台,然后就尝试着部署了,因为是全新的架构,部署的时候遇到了问题也在群里得到了解决,现在又想着在内网重新搭建一遍,发现有些细节的地方有点忘了,所以就想着写下这篇文章记录一下,也方便后续自己可能在其他地方进行部署的时候能比较快的完成部署。 准备内容 在GitHub上找到项目的Releases下载最新版的包(开发师傅不推荐用git) 这个方法弃用了 现在只需准备下文的docker-compose.yml和appsettings.json文件即可 安装好docker和docker-compose,这两项的安装网上有教学 端口暴露范围设置这里可设置也可以不设置,看个人需求,如果是云服务器的还是推荐设置,内网的话那就无所谓了,这里只列出docker部署时的设置方法,k3s及其他方式的可以看官方给的readme(下面的命令也是从readme里面抄来的) sudo nano...

DC-9复现

DC-9复现描述 DC-9是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。 这个挑战的最终目标是获得根并阅读唯一的标志。 Linux 技能和对 Linux 命令行的熟悉是必须的,对基本渗透测试工具的一些经验也是必须的。 对于初学者来说,谷歌可以提供很大的帮助,但你总是可以在@DCAU7发推文给我寻求帮助,让你再次前进。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。 信息收集确定目标的ip以及开启的端口 发现有一个完整的表单,那就直接sqlmap爆破数据库 1sqlmap -u "http://192.168.71.131/results.php" --data "search=1" --dbs 爆出三个库 爆破表 1sqlmap -u "http://192.168.71.131/results.php" --data "search=1" -D users --tables 爆破列 1sqlmap -u...

DC-8复现

DC-8复现描述 DC-8是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。 这个挑战有点混合,既是实际挑战,又是关于在Linux上安装和配置的双因素身份验证是否可以防止Linux服务器被利用的“概念证明”。 这个挑战的“概念验证”部分是由于Twitter上被问到一个关于双因素身份验证和Linux的问题,也是由于@theart42的建议。 此挑战的最终目标是绕过双因素身份验证,获取root并读取唯一的标志。 除非您尝试通过SSH登录,否则您甚至可能不知道安装和配置了双因素身份验证,但它肯定在那里并且正在做它的工作。 Linux 技能和对 Linux 命令行的熟悉是必须的,对基本渗透测试工具的一些经验也是必须的。 对于初学者来说,谷歌可以提供很大的帮助,但你总是可以在@DCAU7发推文给我寻求帮助,让你再次前进。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。 信息收集确认目标机器的IP以及开启的端口 访问80端口,点击welcome to DC-8发现这个url有点问题,猜想有sql注入 扫描目录看看有没有登录口 1dirsearch -u...

DC-7复现

DC-7复现描述 DC-7是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。 虽然这不是一个过于技术性的挑战,但它并不容易。 虽然这是早期DC版本的逻辑进展(我不会告诉你是哪一个),但涉及一些新概念,但你需要自己弄清楚这些概念。:-)如果您需要诉诸暴力破解或字典攻击,您可能不会成功。 你需要做的,是“跳出框框”思考。 哇 盒子的“外面”。:-) 这个挑战的最终目标是获得根并阅读唯一的标志。 Linux 技能和对 Linux 命令行的熟悉是必须的,对基本渗透测试工具的一些经验也是必须的。 对于初学者来说,谷歌可以提供很大的帮助,但你总是可以在@DCAU7发推文给我寻求帮助,让你再次前进。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。 信息收集确定目标的IP,以及开放的端口 nmap...

DC-6复现

DC-6复现 描述DC-6 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。 这不是一个过于困难的挑战,因此对初学者来说应该很棒。 这一挑战的最终目标是获得根并阅读唯一的标志。 必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。 对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。 线索好吧,这并不是一个真正的线索,但对于那些只想继续工作的人来说,更多的是一些“我们不想花五年时间等待某个过程完成”的建议。 cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt...

CTFshow-web21-28

web21 题目: burp抓包利用Intruder模块进行爆破,在根据hint1里的提示知道这是一个tomcat认证爆破,所以标记Authorization: Basic Authorization字段后面的值经过了base64的加密,所以爆破时也要进行相应的加密 Payload sets的设置,字典利用题目给的附件,用户名猜一手admin,最后也是证明猜对了 web22 域名失效了做不了 web23 题目: 源码: 123456789101112131415161718192021222324252627<?php/*# -*- coding: utf-8 -*-# @Author: h1xa# @Date: 2020-09-03 11:43:51# @Last Modified by: h1xa# @Last Modified time: 2020-09-03 11:56:11# @email: h1xa@ctfer.com# @link:...

招新平台的搭建与维护

...

CTFd平台个性化

平台前端页面框架 2022-8-18第一版 主页123456789101112<div class="row"> <div class="col-md-6 offset-md-3"> <img class="w-100 mx-auto d-block" style="max-width: 500px;padding: 50px;padding-top: 14vh;" src="平台中央logo" /> <h3 class="text-center"> <p> text <a href="url">text</a></p> </h3> <p style="text-align:...

BUUCTF-web刷题

BUUCTF平台的web题,持续刷。 [极客大挑战 2019]EasySQL 题目: 有登录框,第一联想到利用sql注入,直接尝试万能密码' or '1'='1登录 [HCTF 2018]WarmUp 一进去就只有一个滑稽脸,直接查看源码,得到source.php,进去得到源码 源码: 12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849<?php highlight_file(__FILE__); class emmm { public static function checkFile(&$page) { $whitelist =...

22年网安小学期-CTF

木册木兰 下载附件,然后根据提示可以看出就是栅栏密码,所以直接解密得到 inputer 先源码,这里要用到php://伪协议 直接抓包然后改包,构造php://input,利用system("ls");输出当前目录下所包含的文件,发包后发现可利用 那就直接用命令<?php system("cat /flag.txt");?>获得flag WEB_blind_exec LFI baby_sql1admin' or '1'='1 WEB_randnum WEB_babyphp easy_getshell pbot复现 sessionlfi 源码中发现页面传参使用get方法,猜测存在sql注入漏洞 测试payload: sqlmap -u http://218.94.60.213:13198/table.php?id=1...

蓝帽杯

电子取证手机取证_1 下载附件解压后打开里面的工具利用搜索功能定位到图片,然后导出 电子取证_2 同理,直接搜索关键词 程序分析_1 下载附件得到一个apk文件,这个可以直接把apk改成zip然后进目录 经过百度得知,apk程序的包名都是在AndroidManifest.xml里面的,但是这个文件不能直接打开,直接打开全是乱码,需要工具来破解 利用AXMLPrinter2.jar工具把 AndroidManifest.xml破解成AndroidManifest.txt文件 cmd下的命令:java -jar AXMLPrinter2.jar AndroidManifest.xml > AndroidManifest.txt 程序分析_2 这题利用aapt工具去获取入口,上一题的程序名称也可以利用这个工具 powershell下的命令(cmd下的有略微不同): .\aapt dump badging C:\Users\alpha\Desktop\蓝帽杯\EXEC.apk >...

DC-5复现

...

openwrt无线桥接组网

两台路由器实现同网段组网题外话 这件事前前后后断断续续弄了将近一个月的时间,弄得快要崩溃了,直到今天终于弄好了!!!!! 这是能目前我还留存的最早的路由器固件,前前后后可能换了有10个固件吧。 过程设备 网件RAX20(主路由) 网件WNDR3800(二级路由) 电脑(若干) 手机(若干) 打印机 NAS 服务器(DELL...

DC-4复现

DC-4复现描述 DC-4 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。 与之前的 DC 版本不同,这个版本主要是为初学者/中级者设计的。只有一个标志,但从技术上讲,有多个入口点,就像上次一样,没有线索。 必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。 对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7...

DC-3复现

DC-3复现描述 DC-3 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。 与之前的 DC 版本一样,这个版本是为初学者设计的,虽然这一次,只有一个标志,一个入口点,根本没有任何线索。 必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。 对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。 对于那些有 CTF 和 Boot2Root 挑战经验的人来说,这可能不会花你很长时间(事实上,它可能会花费你不到 20 分钟的时间)。 如果是这种情况,并且如果您希望它更具挑战性,您可以随时重做挑战并探索其他获得根和获得旗帜的方法。 开始信息收集 扫描C段看找到目标机器的ip 然后看都开了哪些端口,扫到了80端口 直接访问ip看到这个网站用的是joomla的框架,那我们可以尝试利用joomscan工具获取更加详细的信息 因为kali并没有集成该工具,所以需要下载 安装命令apt install...

DC-2复现

DC-2复现描述 与 DC-1 非常相似,DC-2 是另一个专门构建的易受攻击的实验室,目的是获得渗透测试领域的经验。 与最初的 DC-1 一样,它的设计考虑到了初学者。 必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。 就像 DC-1 一样,有五个标志,包括最终标志。 再说一次,就像 DC-1 一样,标志对初学者很重要,但对有经验的人来说并不那么重要。 简而言之,唯一真正重要的标志是最终标志。 对于初学者来说,谷歌是你的朋友。好吧,除了所有的隐私问题等等等等。 我还没有探索实现 root...

DC-1复现

DC-1复现描述 DC-1 是一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。 它旨在为初学者带来挑战,但它的简单程度取决于您的技能和知识以及您的学习能力。 要成功完成这一挑战,您将需要 Linux 技能、熟悉 Linux 命令行以及使用基本渗透测试工具的经验,例如可以在 Kali Linux 或 Parrot Security OS 上找到的工具。 有多种获得 root 的方法,但是,我已经包含了一些包含初学者线索的标志。 总共有五个标志,但最终目标是在 root 的主目录中找到并读取标志。您甚至不需要成为 root 即可执行此操作,但是,您将需要 root 权限。 根据您的技能水平,您可能可以跳过查找大多数这些标志并直接获取根。 初学者可能会遇到他们以前从未遇到过的挑战,但谷歌搜索应该是获取完成这一挑战所需信息的全部内容。 开始1.利用nmap收集有用信息 确定DC-1的ip为192.168.207.136 使用命令 nmap -sT...

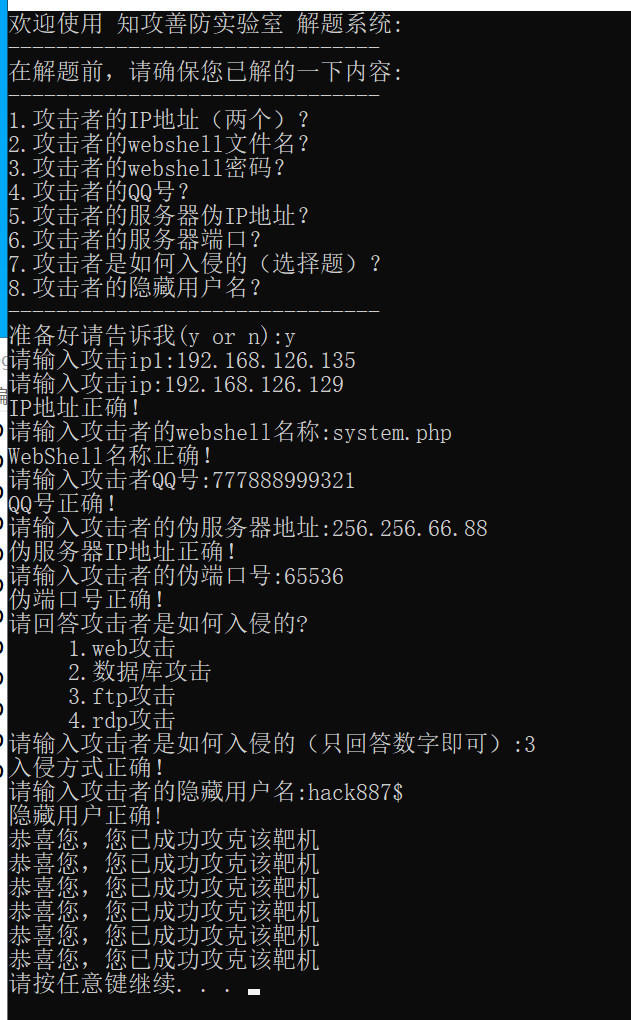

Pikachu题解

Burte Force(暴力破解)概述 “暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。 理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的。 我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。 这里的认证安全策略, 包括: ...

ISCC-2022

MISC单板小将苏翊鸣 解压后得到一张图片和压缩包,flag就在压缩包里,但是压缩包被加密了 我们从图片入手,把图片拖入winhex 尝试改图片的高度 改变第二行的4到7列的数值就可以改变图片的高度,把01改成06试试 得到带有一个二维码的图片扫描后得到: 1\u5728\u8fd9\u6b21\u51ac\u5965\u4f1a\u7684\u821e\u53f0\u4e0a\uff0c\u6211\u56fd\u5c0f\u5c06\u82cf\u7fca\u9e23\u65a9\u83b7\u4e00\u91d1\u4e00\u94f6\uff0c\u90a3\u4f60\u77e5\u9053\u6b64\u6b21\u51ac\u5965\u4f1a\u6211\u56fd\u603b\u5171\u83b7\u5f97\u51e0\u679a\u5956\u724c\u5417\uff1f\u53c8\u5206\u522b\u662f\u51e0\u91d1\u51e0\u94f6\u51e0\u94dc\u5462\uff1f ...