2023-桂电烽台工控CTF

线上

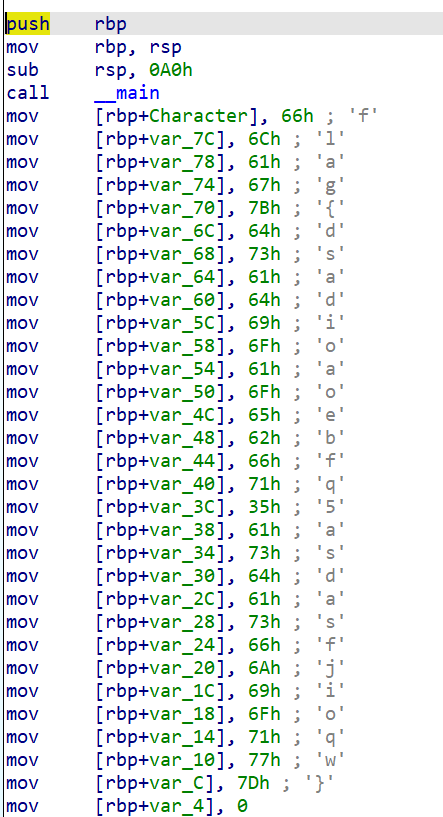

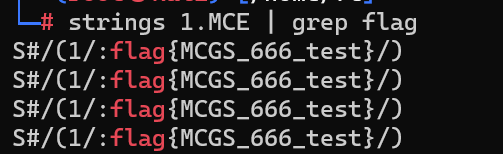

异常的工程

直接strings查找flag

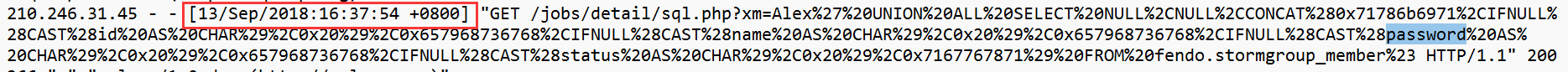

入侵事件

记事本打开,然后根据题目意思,直接搜索password,就能找到准确时间(吐槽一下,题目描述错了)

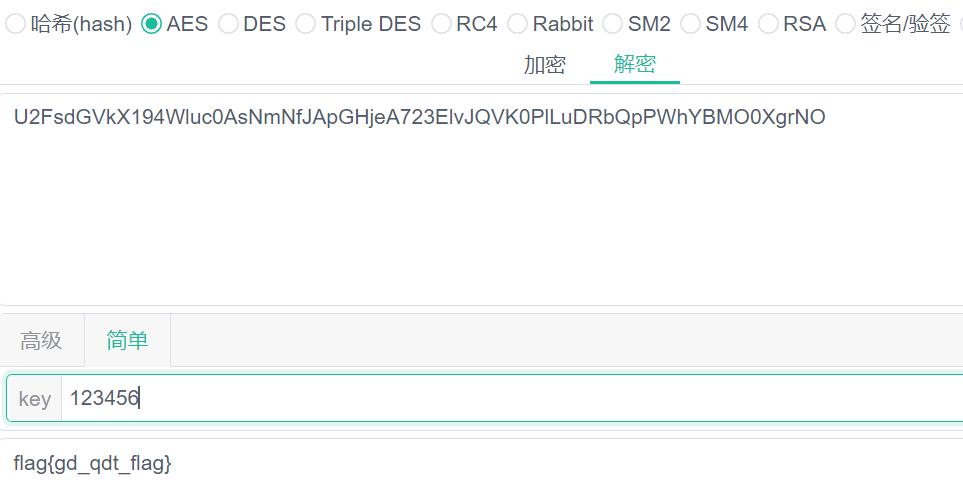

签到题2

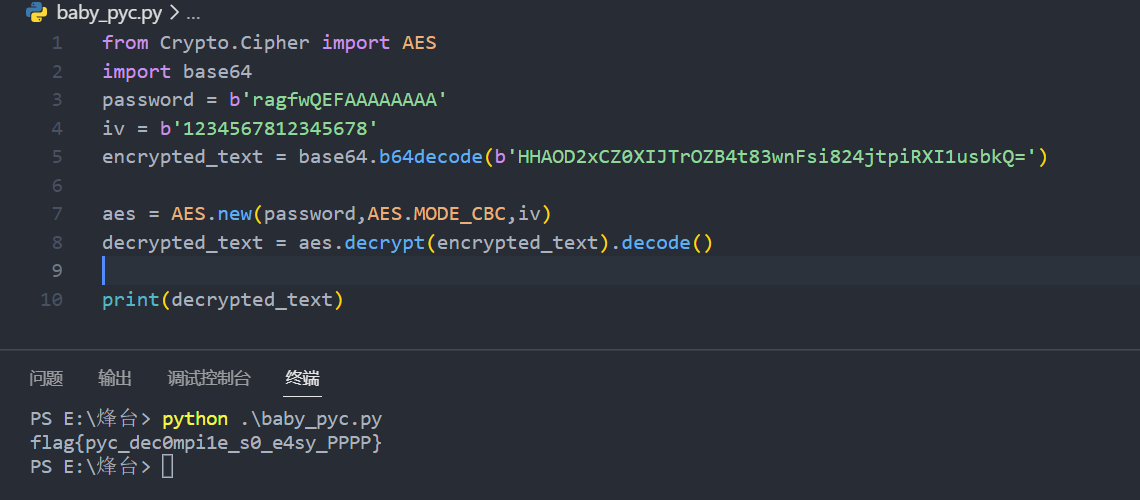

baby_pyc

在线网站反编译代码

解密脚本

1 | from Crypto.Cipher import AES |

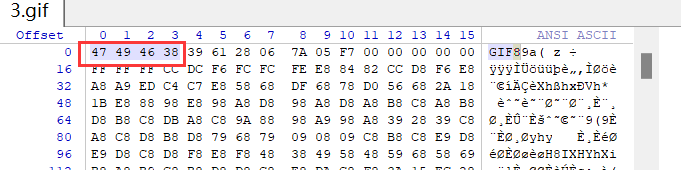

unseen

因为是gif图,打开时是缺少了头文件,所以直接补充回来

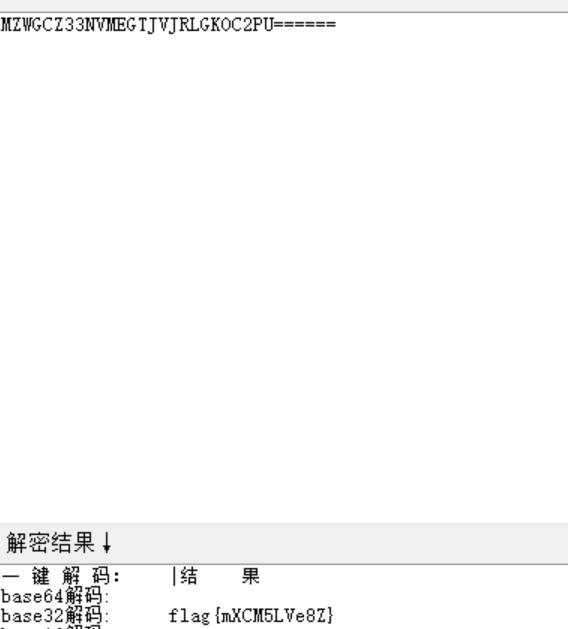

然后用在线网站打开分析,观察红框中的字是在变化的,记录下来得到一个字符串 MZWGCZ33NVMEGTJVJRLGKOC2PU======

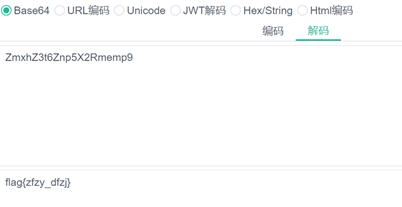

解密工具一把梭

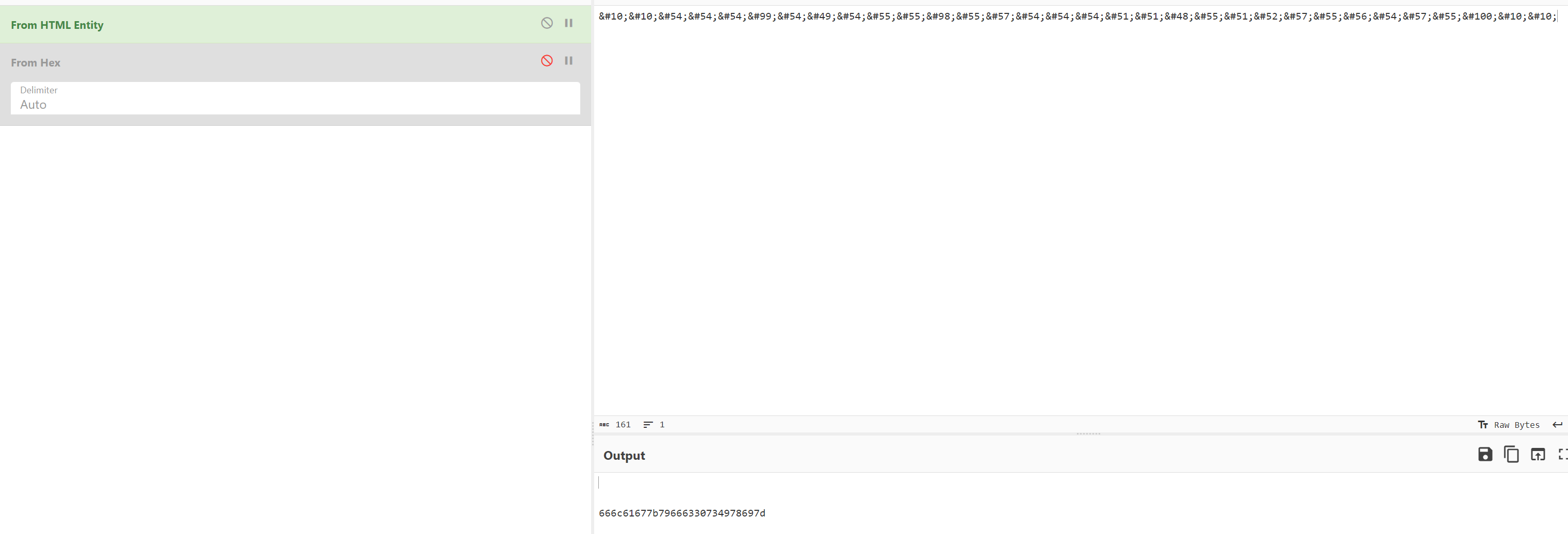

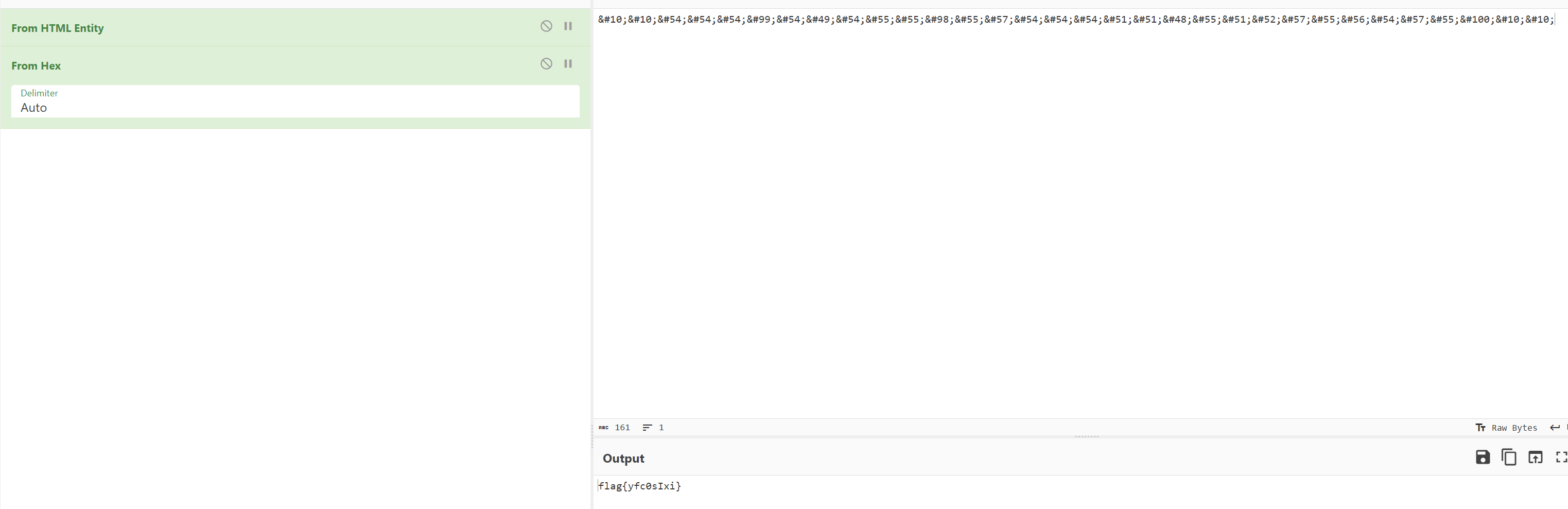

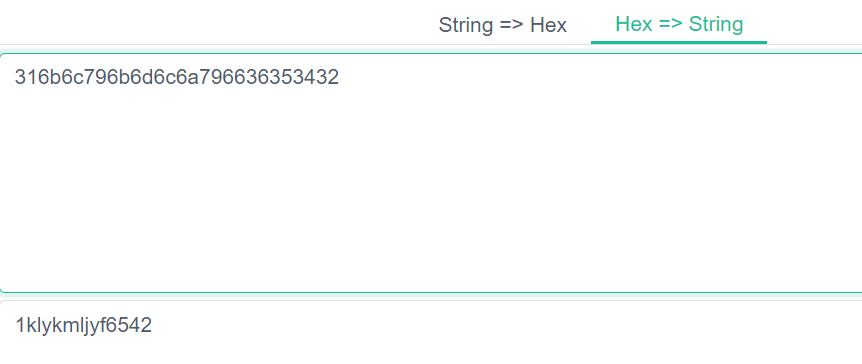

神奇的编码

一眼的html编码

然后16进制转字符串,解出flag

签到题1

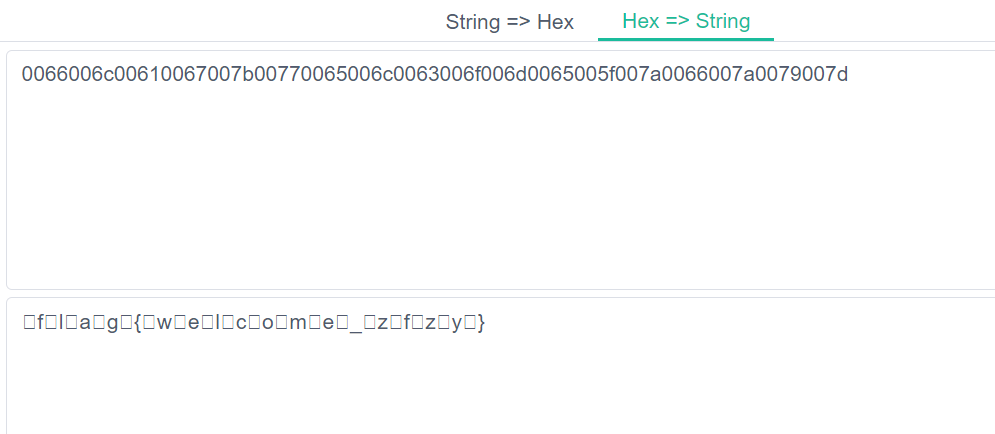

16进制转字符串

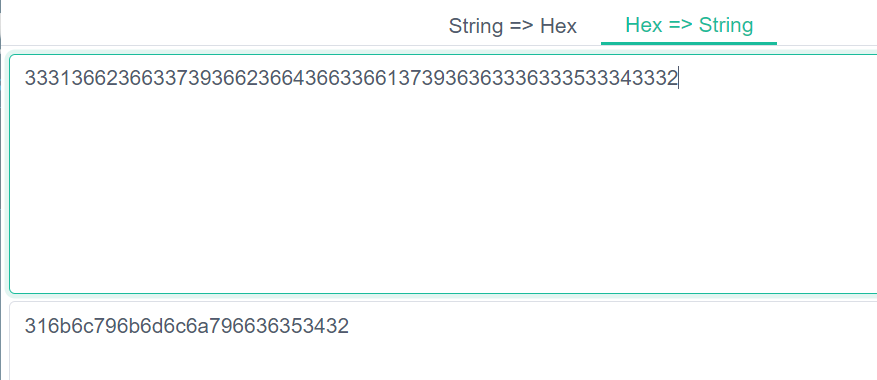

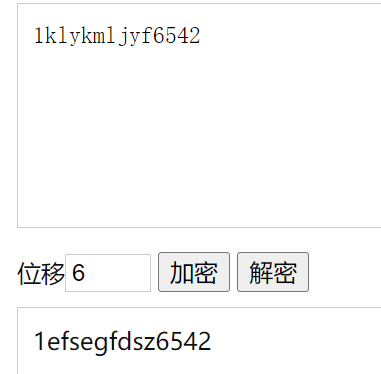

数据加密分析

两次16进制转字符串

然后凯撒密码解密,key=6

线下

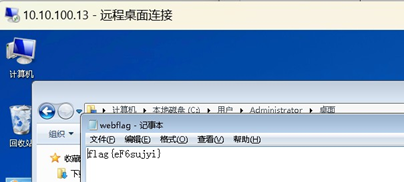

WEB-flag

弱口令密码rdp登录到10.10.100.13,在C:/Users/Administrator/Desktop目录下面找到webflag

OA-flag

弱口令密码rdp登录到10.10.100.13,同样弱口令登录到第二层机器192.168.100.103,把桌面的文件备份下来,打开oaflag就得到了flag

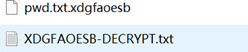

文件恢复

弱口令密码rdp登录到10.10.100.13,同样的操作弱口令登录到第二层机器,把桌面的文件打包备份下来,然后把

这两个文件单独分开,在 XDGFAOESB-DECRYPT.txt里面知道加密方式百度找到解密工具的官网,下载下来,直接解密,再解一次base64就得flag

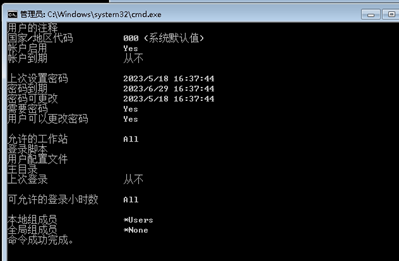

攻击溯源

进到第二层机器,net user发现一个hack用户 net suer hack就可以看到时间了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Crzliang!

评论